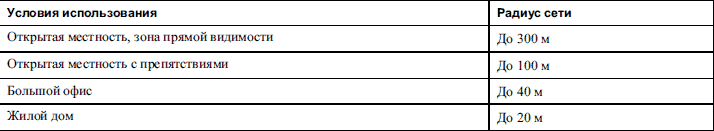

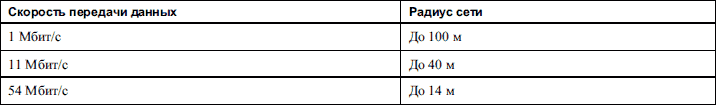

|

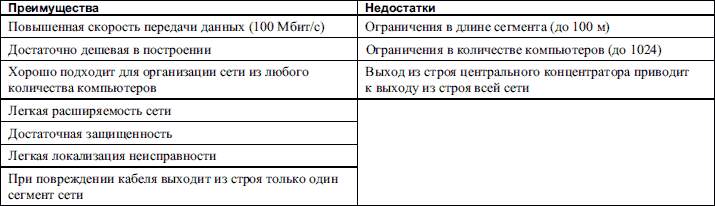

||||

|

|

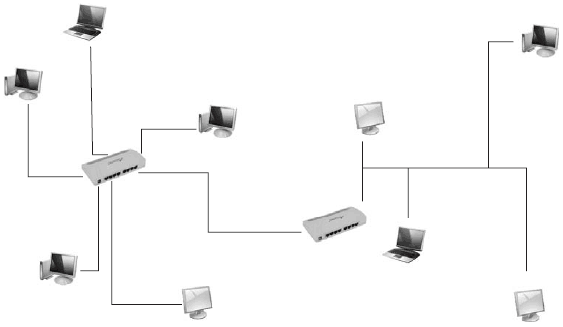

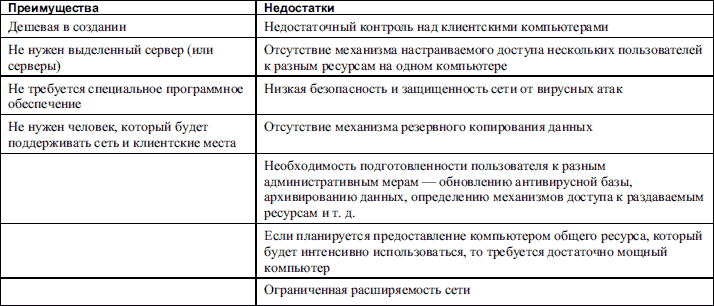

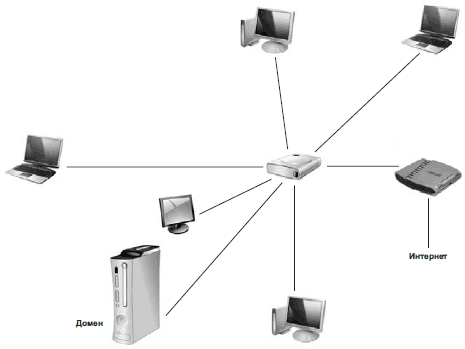

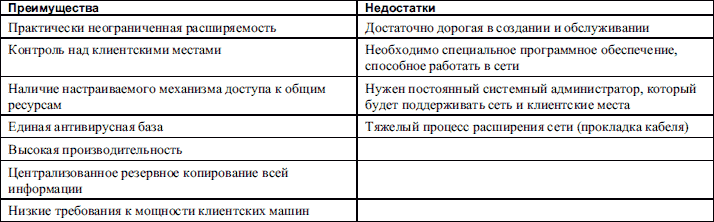

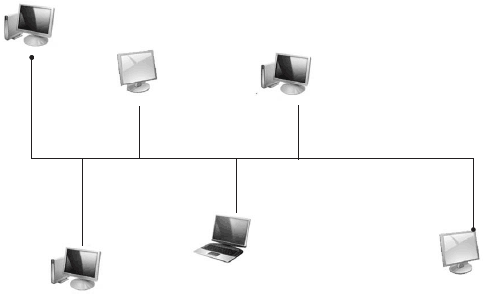

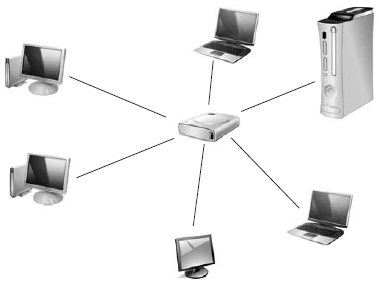

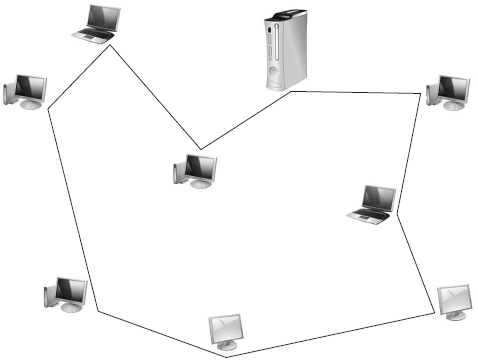

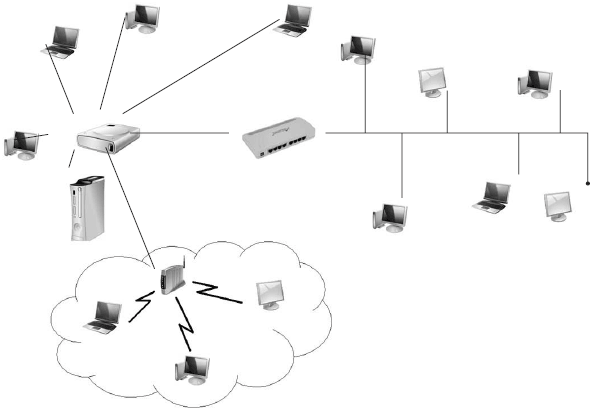

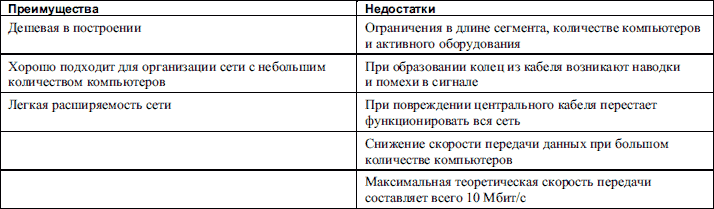

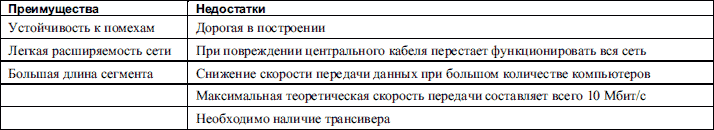

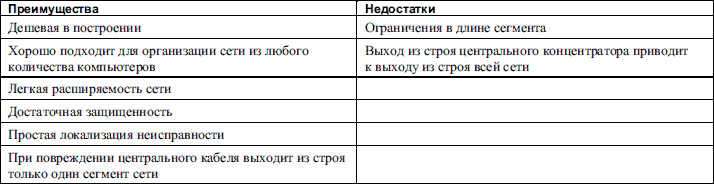

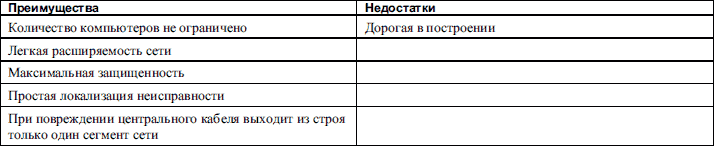

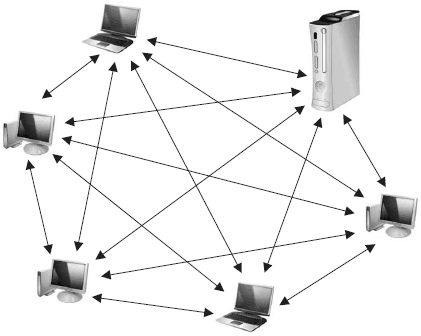

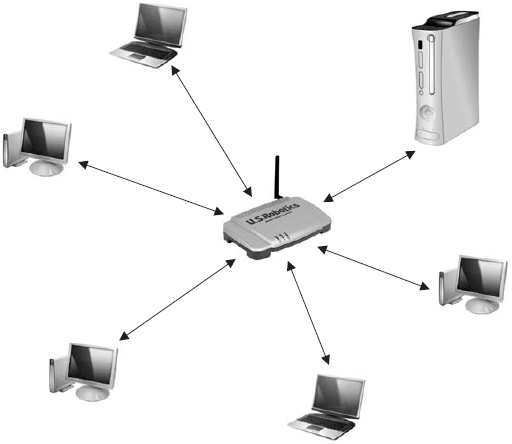

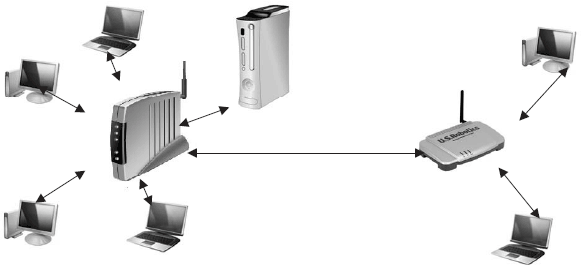

Часть IТеория компьютерных сетей Глава 1Введение в компьютерные сети Что такое сеть и зачем она нужнаЕще десяток-другой лет назад никто даже понятия не имел, что такое сеть и зачем она нужна. Люди приобретали персональные компьютеры с одной целью – автоматизировать и ускорить требуемые вычисления. Таковыми считались различные операции: работа с текстом, создание и заполнение баз данных, знакомство с возможностями компьютера с помощью обучающих программ и многое другое. Работа с офисными программами, ведение баз данных, серфинг в Интернете, развлечения (игры, просмотр фильмов, прослушивание музыки) – эти функции выполняет компьютер сегодня. Тем не менее разнообразные научные группы достаточно быстро стали осознавать, что мощности существующих компьютеров не хватает для выполнения большей части серьезных задач, от которых зависело дальнейшее развитие человечества. Поэтому абсолютно прогнозируемым и ожидаемым было появление способов объединения нескольких компьютеров для повышения их мощности в математических вычислениях. Как результат появилась локальная сеть. В последнее время, когда информация в ее электронном проявлении превышает все вообразимые объемы, которые с каждым днем возрастают, наличие сети просто необходимо. Количество компьютеров, используемых для тех или иных целей, огромно. Однако это совсем не означает, что любой пользователь может позволить себе приобрести компьютер такой конфигурации и мощности, которая его полностью устраивает. Например, кто-то решает приобрести жесткий диск увеличенного объема, в то же время отказывая себе в принтере или сканере. Другой же, наоборот, приобретает принтер, но не может сохранить внезапно увеличившийся объем информации. В этом случае наиболее логично взаимное использование ресурсов двух компьютеров. Из подобных размышлений и исходили разработчики современной сети. Как результат – возможность удаленного использования ресурсов. Таким образом, сеть – это соединение двух и более компьютеров с помощью одного из видов связи с целью использования общих ресурсов. Благодаря этому сеть позволяет экономить время и деньги, достигая при этом поставленной цели. Основные варианты и типы сетейСуществует две разновидности сети: локальная (Local Area Networks, LAN) и глобальная (Wide Area Networks, WAN), причем вторая – это частный случай первой сети, только в гораздо больших масштабах. Локальная сеть представляет собой сеть из компьютеров, расположенных, как правило, на достаточно небольшом удалении друг от друга, например в одном офисе, доме или на предприятии. Однако при этом не исключаются случаи достаточно большого удаления отдельных сегментов сети друг от друга. Глобальная сеть предусматривает соединение компьютеров, которые могут находиться на значительном удалении друг от друга (10 и более километров). Яркий пример глобальной сети – Интернет. Локальная и глобальная сети различаются только организацией взаимодействия между компьютерами. Локальные сети в зависимости от их масштабности и характера применения можно разделить на офисные (корпоративные) и домашние. Первые характеризуются строгостью исполнения и наполнения, то есть своей стандартизацией. Способ организации вторых, как правило, достаточно хаотичный. Сегодня, как и десять лет назад, существует два типа сети: одноранговая и сеть на основе сервера (выделенного компьютера). Каждая из них имеет как преимущества, так и свои недостатки. Одноранговая сеть, скорее всего, придется по душе пользователям, которые хотят сначала попробовать сеть «в деле» или ограничены в средствах. Сеть на основе сервера применяют там, где важен полный контроль над всеми рабочими местами. Это может быть и небольшая «домашняя» сеть, и объемная корпоративная система сетей, объединенная в одну общую. Эти два разных типа имеют общие корни и принципы функционирования, что при необходимости модернизации в большинстве случаев позволяет перейти от более простого варианта (одноранговой сети) к более сложному (на основе сервера). Еще один немаловажный факт при планировании сети – среда передачи данных между сетевыми устройствами, которая, как оказалось, также вносит свои коррективы. Среда передачи данныхПод средой или способом передачи данных в сети стоит понимать тот вид связи, с помощью которого соединяются компьютеры. Сегодня используется два типа соединения: проводной и беспроводной. В качестве проводной связи может служить практически любой вид кабеля. Как правило, это коаксиальный, оптоволоконный или кабель на основе витой пары. Из более экзотических – электрический и телефонный кабели. В качестве беспроводной связи используются радиоволны конкретного диапазона частот. Какими бы разными ни казались эти два типа связи, существуют способы их «обуздать», причем они достаточно схожи между собой. Более подробно о них вы узнаете из последующих глав книги. Одноранговая сетьОдноранговая сеть появилась первой, и именно на ней оттачивали свое умение первые «сетевики». Как ни странно, такого рода сеть встречается гораздо чаще, чем другие, поскольку основное ее достоинство – дешевизна. Одноранговую сеть построить достаточно просто. Ее особенность в том, что все входящие в ее состав компьютеры работают сами по себе, то есть ими никто не управляет. Фактически одноранговая сеть выглядит как некоторое количество компьютеров, объединенных в одну рабочую группу с помощью одного из существующих вариантов связи (рис. 1.1). Именно отсутствие управляющего компьютера – сервера – делает ее построение дешевым и эффективным.  Рис. 1.1. Одноранговая сеть Любой компьютер в такой сети можно смело называть сервером, поскольку он сам определяет тот набор правил, которых должны придерживаться другие пользователи сети, если они хотят использовать его ресурсы. За компьютером такой сети следит пользователь (или пользователи), который работает на нем. В этом кроется главный недостаток одноранговой сети – ее участники должны не просто уметь работать на компьютере, но и иметь хотя бы некоторое представление об администрировании. Кроме того, каждому пользователю такой сети в большинстве случаев приходится самому справляться с возникающими внештатными ситуациями и защищать свой компьютер от разнообразных неприятностей, начиная с вирусов и заканчивая возможными программными и аппаратными неполадками. Одноранговая сеть позволяет использовать общие ресурсы, файлы, принтеры, модемы и т. п. Тем не менее из-за отсутствия управляющего компьютера каждый пользователь разделяемого ресурса должен самостоятельно устанавливать правила его использования. Для работы с одноранговыми сетями можно использовать любую существующую операционную систему. Например, ее поддерживает операционная система Windows, начиная с версии Windows 95, поэтому никакого дополнительного программного обеспечения для работы в локальной сети не требуется. Однако, чтобы обезопаситься от разных программных проблем, лучше использовать операционную систему достаточно высокого класса, например Windows ХР. Одноранговую сеть обычно применяют, когда нужно объединить несколько (как правило, до десяти) компьютеров и не нужно использовать строгую защиту данных. Большее количество компьютеров подключать не рекомендуется, так как отсутствие «контролирующих органов» рано или поздно приведет к возникновению различных проблем. Ведь из-за одного необразованного или ленивого пользователя под угрозу ставится защита и работа всей сети. Если вы заинтересованы в более защищенной и контролируемой сети, то лучше обратиться к сети с выделенным компьютером. В табл. 1.1 перечислены основные преимущества и недостатки одноранговой сети. Таблица 1.1. Преимущества и недостатки одноранговой сети Таким образом, одноранговую сеть очень часто можно встретить в небольших офисах. Тем не менее ее главный «конек» – домашние сети, в которых изначально не планируется никаких серверов и главное требование – дешевизна создания и замены поврежденных устройств. Сеть на основе сервераСеть на основе сервера – наиболее часто встречающийся тип сети (рис. 1.2), который используется в крупных офисах и на предприятиях разного масштаба.  Рис. 1.2. Сеть на основе сервера Как ясно из названия, данная сеть использует сервер, контролирующий работу всех подключенных клиентских компьютеров. Главная задача такого сервера – создание, настройка и обслуживание учетных записей пользователей, настройка прав доступа к общим ресурсам, механизма авторизации и смены паролей доступа и многое другое. Обычно сервер характеризуется большой мощностью и быстродействием, необходимыми для выполнения поставленных задач: будь то работа с базой данных или обслуживание других запросов пользователей. Сервер оптимизирован для обработки запросов пользователей, обладает специальными механизмами программной защиты и контроля. Достаточная мощность серверов позволяет снизить требование к мощности клиентской машины. За работой сети на основе сервера обычно следит специальный человек – системный администратор, который отвечает за регулярное обновление антивирусных баз, устраняет возникшие неполадки, разделяет общие ресурсы и т. п. Количество рабочих мест в такой сети может быть разным – от нескольких штук до сотен или тысяч компьютеров. Для поддержки производительности сети на необходимом уровне при возрастании количества подключенных пользователей устанавливают дополнительное или более скоростное сетевое оборудование, серверы и т. д. Это позволяет оптимально распределить вычислительную мощь, обеспечив максимальную скорость передачи данных в сети. Не все серверы выполняют одинаковую работу. Существует большое количество следующих специализированных серверов, позволяющих автоматизировать или просто облегчить выполнение тех или иных задач. • Файл-сервер. Используется в основном для хранения разнообразных данных, начиная с офисных документов и заканчивая музыкой и видео. Обычно на таком сервере создают личные папки пользователей, доступ к которым имеют только они (или другие пользователи, получившие право на их использование). Для управления таким сервером используют любую серверную операционную систему, например Windows 2000 или Windows 2003. Благодаря наличию механизма кэширования файлов доступ к последним значительно ускоряется. • Принт-сервер. Главная его задача – обслуживание очереди печати сетевых принтеров и обеспечение постоянного доступа к ним. Очень часто в целях экономии средств файл-сервер и принт-сервер совмещают. • Сервер базы данных. Основная его задача – обеспечение максимальной скорости поиска и записи нужной информации в базу данных или получения сведений из нее с последующей передачей их конечному пользователю сети. Это самые мощные из всех серверов, обладают максимальной производительностью, так как от этого зависит комфортность работы всех пользователей. • Сервер приложений. Промежуточный сервер между пользователем и сервером базы данных. Как правило, на нем выполняются те запросы, которые требуют максимальной производительности и должны быть переданы пользователю, не затрагивая ни сервер базы данных, ни пользовательский компьютер. Это могут быть как часто запрашиваемые из базы данные, так и любые программные модули. • Другие серверы. Кроме перечисленных выше, существуют другие серверы, например почтовые, коммуникационные, серверы-шлюзы и т. д. Достаточно часто с целью экономии средств на один из серверов «вешают» обслуживание нехарактерных для него заданий. В этом случае стоит понимать, что скорость выполнения им тех или иных задач может значительно понижаться в силу разных обстоятельств. Сеть на основе сервера предоставляет широкий спектр услуг и возможностей, которых трудно или невозможно добиться в одноранговой сети. Кроме того, одноранговая сеть уступает в плане защищенности и администрирования. Имея выделенный сервер или серверы, легко обеспечить резервное копирование, что является первоочередной задачей, если в сети присутствует сервер базы данных. В табл. 1.2 перечислены основные преимущества и недостатки сети на основе сервера. Таблица 1.2. Преимущества и недостатки сети на основе сервера Сеть своими руками – это сложно?Многих пользователей пугает словосочетание «создание сети», а точнее, тот объем работ, который требуется при этом выполнить. Однако все не так страшно. Судите сами: если сеть состоит всего из двух компьютеров, то нужно только сделать или купить шнур, с помощью которого соединить машины. Еще проще – приобрести два беспроводных адаптера и договориться о параметрах соединения по телефону, не выходя из дома. Если необходимо подключить больше двух компьютеров, то максимум, что придется сделать, – удлинить кабель или подключить его к концентратору или коммутатору. В случае с беспроводной сетью – приобрести еще один беспроводный адаптер или точку доступа. Если к сети планируется подключить десять и более компьютеров, то обязательно найдутся пользователи, которые захотят поучаствовать в создании сети и помочь. Из вышесказанного следует, что сеть очень часто создают своими руками. Единственное, что для этого нужно, – твердое желание, подкрепленное необходимыми теоретическими сведениями. Если планируется создание проводной сети, то понадобится инструмент (его можно одолжить на время) для обжима коннекторов. Как офисные, так и домашние сети очень часто создают один-два пользователя, обладающие необходимым для этого минимальным набором знаний. Однажды, прочитав в одной из книг, как правильно обжимать коннектор, и представив себе структуру сети, эти люди поняли, что смогут достаточно легко это осуществить. Так почему вы не можете быть одним из них? Легко! В этой книге вы найдете теоретические и практические сведения, необходимые для создания самых популярных среди пользователей типов сетей. Может быть, именно вы спустя некоторое время станете основателем собственной домашней сети, охватывающей несколько домов или даже районов. Если вы согласны узнать и получить что-то новое от этой жизни, тогда вперед – к знаниям и успеху! Глава 2Проводные сети Основные топологии проводной сетиСегодня основное преимущество при планировании будущей сети отдается ее проводному варианту. Почему? Все очень просто: несмотря на дороговизну создания, данный тип сети предусматривает максимально возможную пропускную способность, которой с лихвой достаточно для выполнения заданий любой сложности. С другой стороны, если отсутствует возможность прокладки кабеля – это территория беспроводной сети. Перед созданием проводной (кабельной) сети следует выяснить, как и где будут располагаться подключаемые компьютеры. Также нужно определить место для необходимого сетевого оборудования и то, как будут проходить связывающие кабели. Одним словом, необходимо подумать о будущей топологии сети. От выбора топологии зависит очень много, в частности необходимое сетевое оборудование, а также будущая судьба сети, то есть возможности ее расширения. Каждая из существующих технологий имеет свои требования к кабелю, который будет соединять компьютеры, максимальную длину сегмента,[1] способ ведения кабеля и т. д. Сегодня существуют три различные топологии проводной сети: «общая шина», «звезда» и «кольцо». Кроме того, достаточно часто встречаются компьютерные сети, являющиеся своего рода пересечением этих топологий. Топология «общая шина»Краткое определение данной топологии – набор компьютеров, подключенных вдоль одного кабеля (рис. 2.1). Сеть в данном случае строится на основе коаксиального кабеля.  Рис. 2.1. Сеть, построенная по топологии «общая шина» Данная топология была первой, которая активно использовалась. К сожалению, сегодня подобная сеть встречается достаточно редко. Для работы сети нужен всего один кабель, так называемая магистраль, соединяющий все компьютеры. Особенность сети, построенной по топологии «общая шина», заключается в передаче сигнала сразу всем компьютерам. Чтобы определить, какой из них должен их принять, используется МАС-адрес, который соответствует данной машине, точнее, ее сетевой карте. Адрес зашифровывается в каждый из пакетов, передаваемых по сети. Кроме того, данные в каждый конкретный момент времени может передавать только один компьютер. Это является слабым местом данной топологии, так как с возрастанием количества подключенных компьютеров и устройств, желающих одновременно передавать данные, скорость сети заметно падает. Что касается надежности сети, построенной по топологии «общая шина», то сеть работает, пока соблюдаются все правила ее построения и отсутствует разрыв кабеля. Как только появляется разрыв, вся сеть перестает работать, пока неисправность не устранят или пока на компьютер, предшествующий разрыву, не будет установлена специальная заглушка-терминатор – так удается спасти работоспособность хотя бы части сети. Несмотря на недостатки, эта топология идеально подходит для создания сети из нескольких компьютеров, особенно если они находятся в одном помещении. Топология «звезда»При данной топологии все компьютеры подключаются каждый своим кабелем к главному сетевому устройству, например коммутатору. Внешне такое подключение напоминает звезду, что и объясняет ее название (рис. 2.2).  Рис. 2.2. Сеть, построенная по топологии «звезда» Данный тип топологии – самый распространенный благодаря надежности и хорошей расширяемости сети. Недостаток такой сети – достаточно высокая стоимость. К каждому рабочему месту нужно подвести отдельный провод. Кроме того, провода подключают, например, к многопортовому коммутатору или маршрутизатору, который стоит довольно дорого. С одной стороны, выход из строя коммутатора останавливает работу всей сети. С другой – поломка одного из компьютеров никак не влияет на работоспособность оставшихся. Для расширения сети, построенной по топологии «звезда», достаточно подключить дополнительный концентратор, коммутатор или маршрутизатор, обладающий необходимым количеством портов. Сигнал, поступающий от передающего компьютера, идет на вход коммутатора, усиливается и передается конкретному компьютеру или сетевому устройству (в случае с концентратором – всем подключенным к нему устройствам), поэтому не может потеряться по дороге. Это достигается путем использования специальных таблиц маршрутизации, о которых вы узнаете немного позже. Топология «кольцо»Еще одна топология – «кольцо» (рис. 2.3) – подразумевает замкнутое круговое подключение компьютеров и других устройств сети.  Рис. 2.3. Сеть, построенная по топологии «кольцо» При таком подключении каждый компьютер вынужден передавать возникший сигнал по кругу, предварительно его усилив, что выглядит следующим образом. Когда какому-либо устройству требуется передать данные другому устройству, оно формирует специальный сигнал – маркер, содержащий адрес передающего и принимающего устройства, и непосредственно блок передаваемых данных, после чего сформированный маркер передается в сеть. Попадая в кольцо, сигнал переходит от одного компьютера к другому, пока не найдет адресата. Если адрес в маркере совпадает с адресом компьютера, то получившая эти данные машина передает назад уведомление о получении. Таким образом, каждый компьютер принимает полученный маркер, проверяет адрес, в случае несовпадения усиливает его и передает дальше по кольцу. Когда данные достигают своего владельца, новый маркер поступает в кольцо и переходит к следующему компьютеру, которому нужно передать информацию. Данный тип топологии встречается все реже, так как основной ее недостаток – ненадежность сети. Ведь стоит одному компьютеру выйти из строя – сеть полностью перестает функционировать, поскольку исчезнет усиление сигнала в данной точке. Комбинированные топологииПод комбинированными топологиями подразумеваются варианты, когда одна из описанных выше топологий пересекается с другой, образуя таким образом комбинированную топологию (рис. 2.4).  Рис. 2.4. Сеть, соединяющая в себе топологии «звезда» и «общая шина» Примерами таких случаев могут быть следующие. Предположим, существуют две сети, построенные по двум разным топологиям и находящиеся в двух разных зданиях или офисах. Когда необходимо соединить их в одну функциональную сеть, предстоит решить, стоит ли приводить их к одному виду или оставить так, как есть. Чаще (особенно если хочется сэкономить средства) их соединяют в первоначальном виде. В этом случае получаются комбинированные топологии, например «звезда» и «общая шина» или «звезда» и «кольцо». Очень часто аналогичный подход применяют и при построении домашних сетей. Чтобы развести сеть между пользователями, применяют концентраторы RJ-45. Для их соединения в одну сеть используют коаксиальный кабель или оптоволокно. Таким образом и получается смесь топологий «звезда» и «общая шина». Стандарты проводной EthernetС момента появления первой локальной сети того времени многое изменилось, в том числе и ее стандарты, скорость передачи информации по ее сегментам и т. п. За все время развития компьютерной индустрии сформировалось достаточно много стандартов, каждый из которых предлагает пользователю определенные удобства. Понятие стандартаЧто такое «стандарт» и зачем он нужен? Представьте себе, из какого количества разнообразных компонентов состоит локальная сеть. Во-первых, компьютер и сетевая операционная система; во-вторых, сетевая карта; в-третьих, концентраторы, коммутаторы, маршрутизаторы и т. п.; в-четвертых, программное обеспечение, работающее с сетевой картой. Требования ко всем этим компонентам разнообразны, кроме того, их выпускают разные производители, поэтому без согласованности трудно достичь нужного результата. Для этого и существует понятие стандарта. Естественно, разработкой стандартов занимаются крупные организации или комитеты, обладающие соответствующими специалистами: • «Международная организация по стандартизации» (International Organization for Standardization, IOS[2]) – учреждение, состоящее из ведущих организаций разных стран, которые занимаются разработками стандартов; • «Международный союз электросвязи» (International Telecommunications Union, ITU) – постоянно действующая организация, выпустившая большое количество разнообразных стандартов, в основном телекоммуникационных; • «Институт инженеров электротехники и радиоэлектроники» (Institute of Electrical and Electronic Engineers, IEEE) – крупнейшая организация, занимающаяся определением сетевых стандартов; • «Ассоциация производителей компьютеров и оргтехники» (Computer and Business Equipment Manufacturers Association, CBEMA) – организация производителей аппаратного обеспечения США, которая занимается разработкой стандартов по обработке информации; • «Американский национальный институт стандартов» (American National Standards Institute, ANSI) – организация, занимающаяся разработкой стандартов, в том числе и в составе ISO; внедряемые ею стандарты носят разнообразный характер, начиная с сетевых и заканчивая стандартами языков программирования. Что касается проводных сетей, они получили набор стандартов из серии Ethernet 802.3. Наибольшее распространение среди пользователей получили проводные сети, позволяющие передавать данные со скоростью от 10 до 100 Мбит/с (примерно 1,25–12,5 Мбайт/с). Ниже описаны некоторые сетевые стандарты, разработанные IEEE для проводных (кабельных) сетей. Ethernet 10Base-2Данное устройство сети относится к топологии «общая шина» и работает на скорости 10 Мбит/с. Для создания сети используют тонкий (0,25 см) коаксиальный кабель, поэтому часто можно услышать название «тонкая Ethernet» или «тонкий коаксиал». Сети, построенные в соответствии со стандартом Ethernet 10Base-2, характеризуются простотой и низкой стоимостью, поэтому их удобно использовать в качестве стартовой площадки для «домашней» или офисной сети. Коаксиальный кабель прокладывают по ходу расположения компьютера. Чтобы заглушить конечный сигнал (избавиться от ухода сигнала в никуда), применяют терминаторы, которые устанавливают на обоих концах центрального кабеля. Для подключения кабеля к сетевой карте используют Т-коннектор, который врезают в центральный кабель. Одним концом его соединяют с BNC-коннектором на выходе сетевой карты, а два другие служат для соединения центрального кабеля. Максимальная длина одного сегмента кабеля не должна превышать 185 м.[3] Увеличить длину сегмента примерно до 925 м позволяют концентраторы (репитеры), усиливающие передаваемый сигнал. При этом существуют следующие ограничения: • не более пяти сегментов; • не более четырех репитеров между любыми двумя точками; • не более трех используемых сегментов. Среди пользователей это правило получило название 5-4-3. Кроме того, не стоит забывать следующие ограничения: • не более 30 сетевых подключений на сегменте без репитера; • не менее 50 см между двумя сетевыми точками. Также следует учесть, что чем больше будет подключено сетевых устройств, тем медленнее будет сеть. В табл. 2.1 рассмотрены основные достоинства и недостатки Ethernet 10Base-2. Таблица 2.1. Преимущества и недостатки Ethernet 10Base-2 Ethernet 10Base-5 Данное устройство сети относится к топологии «общая шина» и работает на скорости 10 Мбит/с. Это «собрат» предыдущего стандарта. Для создания сети используют толстый (0,5 см) коаксиальный кабель, поэтому этот стандарт иногда называют «толстая Ethernet» или «толстый коаксиал». Как и в случае с Ethernet 10Base-2, сети данного стандарта – достаточно дешевая альтернатива хорошей сети. Основные преимущества перед Ethernet 10Base-2 – увеличенная длина сегмента, большее количество рабочих станций и большая устойчивость к помехам. Общая протяженность сети может составлять 2,5 км при условии использования пяти репитеров. Основные ограничения: • не более пяти сегментов; • не более четырех репитеров между любыми двумя точками; • не более трех используемых сегментов; • не более 100 сетевых подключений на сегменте без репитера; • не менее 2,5 м между двумя сетевыми точками. Чтобы компьютер можно было подключить к сети, необходимо, кроме сетевой карты компьютера, иметь еще и специальное устройство – трансивер, подключающийся непосредственно к сетевой карте, которая должна обладать разъемом AUL При этом длина кабеля между ресивером и сетевой картой может достигать 50 м, что облегчает возможную перестановку компьютера в другое место. В табл. 2.2 рассмотрены основные достоинства и недостатки Ethernet 10Base-5. Таблица 2.2. Преимущества и недостатки Ethernet 10Base-2 Ethernet 10Base-T Ethernet 10Base-T относится к топологии «звезда» и работает на скорости 10 Мбит/с. Для создания сети используют неэкранированную телефонную витую пару. Имея преимущество сети топологии «звезда», данный тип все же встречается довольно редко из-за использования достаточно чувствительного к наводкам телефонного кабеля. Максимальная длина сегмента сети, построенной на стандарте Ethernet 10Base-T, – 100 м (сказывается отсутствие экрана провода), хотя, как и в случае с Ethernet 10Base-2, существуют репитеры, удлиняющие сегменты. В отличие от сетей стандарта Ethernet 10Base-2, сети Ethernet 10Base-T имеют меньшую устойчивость к помехам, зато более гибкие и позволяют легче локализировать неисправность. В табл. 2.3 рассмотрены основные достоинства и недостатки Ethernet 10Base-T. Таблица 2.3. Преимущества и недостатки Ethernet 10Base-T Ethernet 10Base-F Ethernet 10Base-F относится к топологии «звезда» и работает на скорости 10 Мбит/с. Для создания сети используют волоконно-оптический кабель, данные по которому передаются на частоте 500–800 МГц. Поскольку для монтажа используют оптоволокно, такая сеть обладает максимальной защищенностью от электрических и электромагнитных наводок, что гарантирует хороший сигнал на всей протяженности сегмента. Кроме того, длина сегмента в данном случае намного больше, чем у рассмотренных выше вариантов, – до 2 км. Сеть с применением этого стандарта достаточно часто используется для соединения между собой отдельно стоящих зданий. В табл. 2.4 рассмотрены основные достоинства и недостатки Ethernet 10Base-F. Таблица 2.4. Преимущества и недостатки Ethernet 10Base-F Fast Ethernet 100Base-TX Сеть стандарта Fast Ethernet 100Base-TX – «старший брат» сети, использующей стандарт Ethernet 10Base-T. Данный стандарт также подразумевает использование топологии «звезда». Основное его отличие от своего «собрата» – скорость передачи данных, которая в данном случае составляет 100 Мбит/с, что в десять раз больше, чем у стандарта Ethernet 10Base-T. Аналогично Ethernet 10Base-T, сеть стандарта Fast Ethernet 100Base-TX строится на основе кабеля «витая пара», однако с использованием отдельных пар проводов для передачи и приема данных. При этом применяют и неэкранированные, и экранированные провода, на которые накладывается ограничение – они должны быть скручены по всей длине, кроме концов (1–1,5 см), к которым присоединяют коннекторы. Как и в Ethernet 10Base-T, длина сегмента не должна превышать 100 м. В табл. 2.5 рассмотрены основные достоинства и недостатки Fast Ethernet 100Base-TX. Таблица 2.5. Преимущества и недостатки Ethernet 100Base-TX Fast Ethernet 100Base-FX Fast Ethernet 100Base-FX – еще один стандарт, позволяющий строить сети с помощью дорогого, но сверхзащищенного оптоволоконного кабеля, причем в данном случае используют два кабеля. Основное преимущество оптоволоконных сетей – длина сегмента, которая в зависимости от режима передачи данных и оптоволоконного разъема составляет от 412 м (полудуплексный режим) до 2 км (дуплексный режим). Кроме увеличенной до 100 Мбит/с скорости передачи данных, все остальные характеристики остались без существенных изменений. Максимальное количество подключаемых рабочих станций – 1024. Gigabit EthernetСуществует несколько стандартов, которые входят в состав Gigabit Ethernet. В частности, стандарт 1000Base-T подразумевает использование кабеля на основе витой пары 5-й категории. При этом используются все четыре пары проводников. Максимальная длина сегмента – 100 м. Также существует ряд стандартов, например 1000Base-LX, которые в качестве кабельной системы используют оптоволокно. В этом случае максимальная длина сегмента может составлять 5 км[4] для одномодового кабеля и 550 м для многомодового кабеля. 10 Gigabit EthernetСегодня стандарты 10 Gigabit Ethernet (10GBASE-X, 10GBASE-R и 10GBASE-W) – самые перспективные и позволяют построить наиболее производительную сеть, для чего используется оптоволоконный кабель. Максимальная длина сегмента может составлять 40 км. Чтобы достичь таких результатов, используется высокая частота передачи сигнала и длина волны лазера. Token RingToken Ring относится к топологии «кольцо» и работает на максимальной скорости 16 Мбит/с. Его разработали специалисты компании IBM в 1970-х годах. Для создания сети используют экранированный или неэкранированный кабель на основе витой пары. При работе сеть использует маркер – поток данных, управляемый любым компьютером, который хочет передавать данные. Если маркер «захвачен» каким-либо компьютером, то все остальные ждут, пока он освободится. Таким образом, получив управление над маркером, компьютер передает часть данных (кадр) по кольцу, предварительно вставив в него адрес компьютера-получателя. Когда данные доходят до адресата, он принимает их, делает пометку о приеме и пересылает далее по кольцу.[5] Приняв свои же данные, но уже с пометкой о приеме, компьютер-отправитель продолжает передачу информации или возвращает маркер в сеть для дальнейшего использования другой машиной. В отличие от обычного кольца сеть Token Ring использует в своей работе концентратор, что позволяет исключать варианты, когда из-за одного компьютера перестает работать вся сеть. В данном случае, обнаружив неисправный компьютер (неисправную сетевую карту), маркер просто проходит дальше, чем обеспечивается большая отказоустойчивость системы. Однако остается главный недостаток – разрыв несущего кабеля приводит к выходу из строя всей сети. Данный стандарт имеет довольно скромные показатели. Чтобы обеспечить работу сети на максимальной скорости, в зависимости от типа используемого кабеля длина сегмента не должна превышать 60-100 м. При длине сегмента 150–300 м достигается скорость только в 4 Мбит/с. Как и в других стандартах, разрешается использование репитеров, что позволяет удлинить максимальный сегмент до 350–700 м. Максимальное количество пользователей – 72 (при применении кабеля более высокой категории – до 260). Преимущества и недостатки проводной сетиРассмотрев достаточно много сетевых стандартов, которые находят применение в случае использования той или иной сетевой топологии, можно составить список основных преимуществ и недостатков проводной сети. Данная информация обязательно пригодится читателю и позволит сравнить проводную и беспроводную сети, что, в свою очередь, окончательно поможет определиться с выбором будущей сети. Из преимуществ проводной сети можно отметить следующие. • Высокая производительность. Как вы уже знаете, существует целый ряд стандартов, позволяющих передавать данные в сети со скоростью более 100 Мбит/с. Как показывает практика, такой скорости вполне хватает для комфортной работы достаточно большой сети с несколькими серверами. Кроме того, можно в любой момент перейти и на более быстрый стандарт, просто заменив имеющееся оборудование более скоростным. • Практически неограниченная расширяемость сети. Запаса по количеству подключаемого оборудования хватает для сети любого объема. • Возможность обслуживания сегментов сети с разными топологиями. Данный факт очень важен, так как позволяет соединить воедино сети с разными топологиями, для чего потребуется только иметь соответствующий мост или маршрутизатор. При этом можно организовывать виртуальные сети с четко ограниченными наборами прав доступа и т. п. • Широкие возможности настройки сетевого окружения (DNS, DHCP, шлюзы, домены, рабочие группы и т. д.). • Защищенность сети. Проводная сеть – достаточно защищенная среда, чтобы подключиться к ней, придется получить доступ к концентратору или каким-то образом врезаться в существующую сетевую магистраль или кабель. • Достаточно простая локализация неисправности в случае использования топологии «звезда». • Возможность выбора среди стандартов сети оптимального показателя качество/цена. • Возможно использование высокоскоростного доступа к Интернету. Из недостатков проводной сети можно отметить следующие. • При большом количестве компьютеров дорога в создании. Особенно это заметно, если приходится прокладывать сеть по всем правилам: необходимо подключать новый компьютер, используя для этого кабель достаточной длины, который зачастую необходимо прокладывать в коробах с возможными переходами между этажами. Если невозможно подключиться к существующей системе, то приходится покупать дополнительное активное оборудование. • Сложность добавления нового рабочего места при использовании топологии «звезда». • Требуется знание основ прокладки кабеля и обжима коннекторов. • Необходима четкая организация рабочих мест. • Очень плохая мобильность сетевых устройств. • При большом количестве компьютеров требуется дорогостоящее оборудование для расширения сети. • При создании домашней сети зачастую требуется разрешение на проводку кабельной системы. Глава 3Беспроводные сети Беспроводная сеть – еще один вариант связи, который можно использовать для соединения компьютеров в сеть. Главное преимущество такой сети перед проводной сетью – мобильность, то есть можно спокойно передвигать компьютер или даже носить его с собой, в то же время оставаясь на связи. Как и в случае с проводной сетью, беспроводная сеть также предполагает наличие собственных сетевых стандартов, которые описывают правила функционирования сети для обеспечения ее максимальной производительности. Существует несколько типов беспроводной сети, характеризующихся разными показателями производительности и условиями использования. Наибольшее распространение среди них получили Wi-Fi-сети. Ниже в данной главе можно познакомиться с существующими сетевыми стандартами, технологиями передачи данных и многими другими понятиями, используемыми при планировании будущей беспроводной сети. Топология беспроводной сетиСпецифика использования радиоэфира в качестве среды передачи данных накладывает свои ограничения на топологию данной сети. Если сравнивать ее с топологией проводной сети, то наиболее близкими вариантами оказываются топология «звезда» и комбинированная топология «кольцо» и «общая шина». Беспроводные сети, как и многое другое, развиваются под контролем соответствующих организаций, самой главной среди которых является «Институт инженеров электротехники и электроники» (Institute of Electrical and Electronic Engineers, IEEE). В частности, беспроводные стандарты, сетевое оборудование и все, что относится к беспроводным сетям, контролирует «Рабочая группа по беспроводным локальным сетям» (Working Group for Wireless Local Area Networks, WLAN), в состав которой входят более 100 представителей из разных университетов и фирм – разработчиков сетевого оборудования. Эта комиссия собирается несколько раз в год с целью совершенствования существующих стандартов, рассмотрения и создания новых, базирующихся на последних исследованиях и компьютерных достижениях. В России также организована «Ассоциация беспроводных сетей передачи данных» («БЕСЕДА»), которая занимается ведением единой политики в области беспроводных сетей передачи данных. Она же и контролирует развитие рынка беспроводных сетей, предоставляет разные услуги при подключении, организует создание и развитие новых центров беспроводного доступа и т. д. Сегодня используют два варианта беспроводной архитектуры, то есть два варианта построения сети: независимая конфигурация (ad-hoc) и инфраструктурная конфигурация. Отличия между ними незначительные, однако они кардинально влияют на такие показатели, как количество подключаемых пользователей, радиус сети, помехоустойчивость сети и т. д. Независимая конфигурацияРежим независимой конфигурации (рис. 3.1), который часто называют «точка-точка» или независимым базовым набором служб (Independent Basic Service Set, IBSS), – первый из появившихся и самый простой в применении. Соответственно беспроводная сеть, построенная с применением независимой конфигурации, – самая простая в построении и настройке.  Рис. 3.1. Режим независимой конфигурации Для объединения компьютеров в беспроводную сеть в данном режиме достаточно, чтобы каждый из них имел адаптер беспроводной связи. Как правило, такими адаптерами изначально оснащают переносные компьютеры, что вообще сводит построение сети только к настройке доступа к ней. Обычно такой способ организации используют, если сеть строится хаотично или временно, а также если другой способ построения не требуется или не подходит по разного рода соображениям. Например, если скорость передачи между подключенными компьютерами всех устраивает, то не имеет смысла усложнять сеть, тем самым увеличивая расходы на ее расширение и обслуживание. Режим независимой конфигурации хотя и прост в построении, но имеет ряд недостатков, главными из которых являются малый радиус действия сети и низкая помехоустойчивость, что накладывает свои ограничения на место расположения компьютеров сети. Кроме того, если нужно подключиться к внешней сети или к Интернету, то сделать это будет достаточно сложно. Инфраструктурная конфигурация Инфраструктурная конфигурация, или, как ее еще часто называют, режим «клиент/сервер», – более перспективный и быстроразвивающийся вариант беспроводной сети. Инфраструктурная конфигурация имеет много плюсов, главными из которых являются возможность подключения достаточно большого количества пользователей, более высокая помехоустойчивость, высокий уровень безопасности и многое другое. Кроме того, при необходимости к такой сети очень легко подключить проводные сегменты. Для организации беспроводной сети с использованием инфраструктурной конфигурации, кроме адаптеров беспроводной связи, установленных на компьютерах, также необходимо иметь как минимум одну точку доступа (Access Point) (рис. 3.2).  Рис. 3.2. Точка доступа В этом случае конфигурация носит название базового набора служб (Basic Service Set, BSS). Точка доступа может работать как по прямому назначению, так и в составе проводной сети и служить в качестве моста между проводным и беспроводным сегментами сети. При такой конфигурации компьютеры «общаются» только с точкой доступа, которая и руководит передачей данных между ними (рис. 3.3) (в проводной сети аналогом является концентратор).  Рис. 3.3. Инфраструктурная конфигурация, базовый набор служб Конечно, одной точкой доступа сеть может не ограничиваться, что и случается при росте сети – базовые наборы служб образуют единую сеть, конфигурация которой носит название расширенного набора служб (Extended Service Set, ESS). В этом случае точки доступа обмениваются между собой информацией, передаваемой через проводное соединение (рис. 3.4) или через радиомосты, что позволяет эффективно организовывать трафик в сети между ее сегментами (фактически, точками доступа).  Рис. 3.4. Инфраструктурная конфигурация, расширенный набор служб Стандарты беспроводной сетиРазвитие технологии Radio Ethernet началось с 1990 года. Родоначальниками ее стали специалисты из «Института инженеров электротехники и радиоэлектроники», которые были объединены в группу с названием 802.11 Working Group. Разработка длилась более пяти лет и завершилась созданием спецификации IEEE 802.11, которая является группой стандартов для беспроводных локальных сетей. Radio Ethernet представляет собой набор стандартов беспроводной передачи данных. Они получают все большее распространение среди пользователей Интернета благодаря некоторым преимуществам перед стандартами, использующимися для передачи данных в кабельную систему. Ниже описаны основные стандарты IEEE 802.11, которые предписывают метод и скорость передачи данных, метод модуляции, мощность передатчиков, полосы частот, на которых они работают, методы аутентификации, шифрования и многое другое. С самого начала сложилось так, что часть стандартов работает на физическом уровне, часть – на уровне среды передачи данных, а остальные на более высоких уровнях модели взаимодействия открытых систем ISO/OSI. Стандарты делятся на следующие группы: • стандарты IEEE 802.11а, IEEE 802.11b, IEEE 802.11g и IEEE 802.11n описывают работу сетевого оборудования (физический уровень); • стандарты IEEE 802.11d, IEEE 802.1 le, IEEE 802.11i, IEEE 802.11j, IEEE 802.1 lh и IEEE 802.1 lr описывают параметры среды, частоты радиоканала, средства безопасности, способы передачи мультимедийных данных и т. д.; • стандарты IEEE 802.11f и IEEE 802.11с описывают принцип взаимодействия между собой точек доступа, работу радиомостов и т. п. Стандарт IEEE 802.11Стандарт IEEE 802.11 был «первенцем» в стандартах беспроводной сети. Работу над ним начали еще в 1990 году. Как и полагается, занималась этим рабочая группа из IEEE. Их целью была разработка единого стандарта для радиооборудования, которое работало бы на частоте 2,4 ГГц. При этом ставилась задача достичь скорости в 1 и 2 Мбит/с при использовании методов DSSS и FHSS соответственно (описание данных методов см. ниже в подразделах данной главы «Метод DSSS» и «Метод FHSS»). Работы над созданием стандарта закончились через семь лет. Цель была достигнута, но скорость, которую обеспечивал стандарт, оказалась слишком мала для современных потребностей. Поэтому рабочая группа из IEEE продолжила свою работу с целью создания новых, более скоростных стандартов. При разработке стандарта IEEE 802.11 учитывались особенности сотовой архитектуры системы. Почему сотовой? Очень просто: достаточно вспомнить, что волны распространяются в разные стороны на определенный радиус. Вот и получается, что зона выглядит как сот, который работает под управлением базовой станции, в качестве которой выступает точка доступа. Часто сот называют также базовой зоной обслуживания. Чтобы соты могли общаться между собой, используется специальная распределительная система (Distribution System, DS). Из недостатков распределительной системы стандарта 802.11 можно отметить отсутствие роуминга, то есть правил обслуживания клиентов из разных сот. Также стандартом предусмотрена работа компьютеров без точки доступа, в составе одной соты – в этом случае функции точки доступа выполняют сами рабочие станции. Стандарт 802.11 разработан и ориентирован на оборудование, работающее в полосе частот 2400–2483,5 МГц. При этом радиус соты достигает 300 м, не ограничивая при этом топологию сети. Стандарт IEEE 802.11аIEEE 802.11а – перспективный стандарт беспроводной сети, рассчитанный на работу в двух радиодиапазонах: 2,4 ГГц и 5 ГГц. При этом используется метод OFDM, что позволяет достичь максимальной скорости передачи данных в 54 Мбит/с. Кроме этой скорости, спецификациями предусмотрены и другие: • обязательные – 6, 12 и 24 Мбит/с; • необязательные – 9, 18, 36, 48 и 54 Мбит/с. Как обычно, этот стандарт имеет свои преимущества и недостатки. Из преимуществ можно отметить следующие: • использование параллельной передачи данных; • высокая скорость передачи данных; • возможность подключения большого количества компьютеров. Недостатки стандарта следующие: • меньший радиус сети при использовании диапазона 5 ГГц (примерно 100 м); • большая потребляемая мощность радиопередатчиков; • более высокая стоимость оборудования по сравнению с оборудованием других стандартов; • требуется наличие специального разрешения на использование диапазона 5 ГГц. Чтобы иметь возможность достичь высоких скоростей передачи данных, стандарт IEEE 802.1 la в своей работе использует технологию квадратурной амплитудной модуляции QAM. Стандарт IEEE 802.11bРабота над стандартом IEEE 802.11b (другое название – IEEE 802.11 High rate) была закончена в 1999 году, и именно с ним связано понятие Wi-Fi (Wireless Fidelity). Его работа основана на методе прямого расширения спектра (DSSS) с использованием восьмиразрядных последовательностей Уолша. При этом каждый бит данных кодируется с помощью последовательности дополнительных кодов (ССК), что позволяет достичь скорости передачи данных в 11 Мбит/с. Как и базовый стандарт, стандарт IEEE 802.11b работает с частотой 2,4 ГГц, используя при этом не более трех неперекрывающихся каналов. Радиус действия сети при этом составляет около 300 м. Отличительная особенность этого стандарта – в случае надобности (ухудшение качества сигнала, большая удаленность от точки доступа, разные помехи) скорость передачи данных может уменьшаться вплоть до показателя 1 Мбит/с.[6] И наоборот, обнаружив, что качество сигнала улучшилось, сетевое оборудование автоматически повышает скорость передачи до максимального уровня. Этот механизм носит название динамического сдвига скорости. Стандарт IEEE 802.11d Стандарт IEEE 802.11d определяет параметры физических каналов и сетевого оборудования, им описываются правила касательно разрешенной мощности излучения передатчиков в допустимых законами диапазонах частот. Данный стандарт очень важен, так как для работы сетевого оборудования используются радиоволны, которые, если не будут соответствовать указанным параметрам, могут помешать другим устройствам, работающим в этом диапазоне частот или диапазоне, близко лежащем к ним. Стандарт IEEE 802.11еПоскольку через сеть могут передаваться данные разных форматов и разной значимости, то необходимо иметь механизм, который умел бы определять их важность и придавал их передаче необходимый приоритет. За это призван отвечать стандарт IEEE 802.11е, который был специально разработан с целью передачи мультимедийных данных: потокового видео или аудио с гарантированным качеством и гарантированной доставкой. Стандарт IEEE 802.11fСтандарт IEEE 802.11f разработан с целью обеспечения аутентификации сетевого оборудования (рабочей станции), если компьютер пользователя перемещается от одной точки доступа к другой, то есть между сегментами сети. При этом вступает в действие протокол обмена служебной информацией (Inter-Access Point Protocol, IAPP), которая необходима для передачи этой информации между точками доступа. При этом достигается эффективная организация работы распределенных беспроводных сетей. Стандарт IEEE 802.11gНаиболее распространенным и быстрым до недавнего времени стандартом можно считать стандарт IEEE 802.11g, который вобрал в себя все самое лучшее от стандартов IEEE 802.11а и IEEE 802.11b, а также содержит много нового. Целью его создания было достижение скорости передачи данных в 54 Мбит/с. Как и стандарт IEEE 802.11b, стандарт IEEE 802.11g создан для работы в условиях использования диапазона 2,4 ГГц. Стандарт предписывает обязательные и опциональные скорости передачи данных: • обязательные – 1, 2, 5,5, 6, 11, 12 и 24 Мбит/с; • опциональные – 33 Мбит/с, 36 Мбит/с, 48 Мбит/с и 54 Мбит/с. Для достижения таких показателей используют кодирование с помощью последовательности дополнительных кодов (ССК), метод ортогонального частотного мультиплексирования (OFDM), метод гибридного кодирования (CCK-OFDM) и метод двоичного пакетного сверточного кодирования (РВСС). Стоит отметить, что одна и та же скорость передачи может быть достигнута разными методами, но при этом обязательные скорости передачи данных достигаются только с помощью методов ССК и OFDM, а опциональные скорости – методов CCK-OFDM и РВСС. Преимущество оборудования стандарта IEEE 802.11g – его совместимость с оборудованием IEEE 802.11b, то есть можно легко использовать свой компьютер с сетевой картой стандарта IEEE 802.11b с точкой доступа стандарта IEEE 802.11g, и наоборот. Кроме того, потребляемая мощность оборудования этого стандарта намного ниже, чем аналогичного оборудования стандарта IEEE 802.11а, поэтому оборудование стандарта IEEE 802.11g по праву нашло свое применение в переносных компьютерах. Как и в случае со стандартом IEEE 802.11b+, существует аналогичный стандарт IEEE 802.11g+, позволяющий работать со скоростью 108 Мбит/с, что уже выводит подобную сеть на уровень сети стандарта 802.3 100Base. Стандарт IEEE 802.11hСтандарт IEEE 802.11h разработан с целью эффективного управления мощностью излучения передатчика, выбором несущей частоты передачи и генерации нужных отчетов. Он вносит некоторые новые алгоритмы в МАС-уровень, а также физический уровень стандарта IEEE 802.11а. Прежде всего это связано с тем, что в некоторых странах диапазон 5 ГГц используют для трансляции спутникового телевидения, радарного слежения за объектами и т. п., что может вносить помехи в работу передатчиков беспроводной сети. Смысл работы алгоритмов стандарта IEEE 802.11b. в том, что компьютеры беспроводной сети (или передатчики) при обнаружении отраженных сигналов (интерференции сигнала) могут динамически переходить на другой диапазон, понижать или повышать мощность передатчиков, что позволяет эффективнее организовать работу уличных и офисных радиосетей. Стандарт IEEE 802.11iСтандарт IEEE 802.11i разработан специально для повышения безопасности при работе беспроводной сети. С этой целью разработаны разные алгоритмы шифрования и аутентификации, функции защиты при обмене информацией, функции генерирования ключей и т. д.: • AES (Advanced Encryption Standard) – алгоритм шифрования, позволяющий работать с ключами шифрования длиной 128, 192 и 256 бит; • RADIUS (Remote Access Dial-In User Service) – система аутентификации с возможностью генерирования ключей для каждой сессии и управления ими, включающая в себя алгоритмы проверки подлинности пакетов и т. д.; • TKIP (Temporal Key Integrity Protocol) – алгоритм шифрования данных; • WRAP (Wireless Robust Authenticated Protocol) – алгоритм шифрования данных; • CCMP (Counter with Cipher Block Chaining Message Authentication Code Protocol) – алгоритм шифрования данных. Стандарт IEEE 802.11jСтандарт IEEE 802.11j разработан специально для условий функционирования беспроводных сетей в Японии, а именно – для использования дополнительного диапазона радиочастот 4,9 ГГц-5 ГГц.[7] Спецификация предназначена для Японии и расширяет стандарт 802.11а добавочным каналом в 4,9 ГГц. Стандарт IEEE 802.11n Стандарт IEEE 802.11n – самый перспективный из всех беспроводных стандартов передачи данных, касающихся беспроводных сетей. Хотя он еще не прошел завершающую аттестацию, однако на рынке уже появляются устройства этого стандарта. Согласно последнему из вариантов спецификации, оборудование, использующее этот стандарт, способно обеспечить скорость передачи данных до 300 Мбит/с, что, согласитесь, достаточно много и может спокойно составить конкуренцию таким проводным стандартам, как Ethernet 802.3 100Base и Gigabit Ethernet. Стандарт в своей работе использует метод ортогонального частотного мультиплексирования (OFDM) и квадратурную амплитудную модуляцию (QAM), что обеспечивает не только высокую скорость передачи данных, но и обратную совместимость со стандартами IEEE 802.11а, IEEE 802.11b и IEEE 802.11g. Однако для достижения планки в 300 Мбит/с потребовалось использование новой технологии передачи данных, каковой стала технология с множественным вводом/выводом (Multiple Input Multiple Output, MIMO). Смысл ее заключается в параллельной передаче данных по разным каналам с применением многоканальных антенных систем. Кроме того, изменена структура обмена информацией на канальном уровне, что позволило избавиться от передачи лишних служебных данных и увеличить эффективную пропускную способность. Стандарт IEEE 802.11r Поскольку ни в каком из беспроводных стандартов толком не описаны правила роуминга, то есть перехода клиента от одной зоны к другой, то это призван сделать стандарт IEEE 802.11r. Методы и технологии модуляции сигналаМетоды и технологии модуляции сигнала на физическом уровне меняются в зависимости от стандарта беспроводной сети. В этом нет ничего странного, так как каждая технология имеет свои ограничения и достичь каких-либо новых результатов с применением старых технологий удается крайне редко. Как бы там ни было, сегодня существуют следующие спецификации и технологии физического уровня беспроводной сети: • спецификация для работы в инфракрасном диапазоне; • спецификация DSSS (Direct Sequence Spread Spectrum) – определяет работу устройств в диапазоне радиочастот по радиоканалам с широкополосной модуляцией с прямым расширением спектра методами прямой псевдослучайной последовательности; • спецификация FHSS (Frequency Hopping Spread Spectrum) – определяет работу устройств в диапазоне радиочастот по радиоканалам с широкополосной модуляцией со скачкообразной перестройкой частоты методами псевдослучайной перестройки частоты; • спецификация OFDM (Orthogonal Frequency Division Multiplexing) – определяет работу устройств в диапазоне радиочастот по радиоканалам с использованием подканалов с разными несущими частотами; • технология кодирования Баркера – описывает способ кодирования данных с помощью последовательностей Баркера; • технология ССК (Complementary Code Keying) – описывает способ дополнительного кодирования битов передаваемой информации; • технология CCK-OFDM – описывает способ кодирования данных с помощью гибридного метода, что позволяет увеличить скорость передачи сигнала при невысокой избыточности данных; • технология QAM (Quadrature Amplitude Modulation, QAM) – описывает способ квадратурной амплитудной модуляции сигнала, который работает на скорости выше 48 Мбит/с; • технология MIMO (Multiple Input, Multiple Output, MIMO) – передовая технология, описывающая перспективные способы передачи данных путем более эффективного разделения радиоканала на полосы с возможностью параллельной передачи и преобразования цифрового сигнала. Когда появились первые образцы оборудования, они работали в диапазоне частот 902–928 МГц. При этом достигалась скорость передачи данных 215–860 Кбит/с с использованием метода расширения спектра прямой последовательностью (DSSS). Указанный диапазон частот разбивался на каналы шириной около 5 МГц, что при скорости передачи данных 215 Кбит/с составляет пять каналов. При максимальной скорости передачи данных спектр сигнала достигает 19 МГц, поэтому получался только один частотный канал шириной 26 МГц. Когда это оборудование только появилось, его скорости передачи данных было достаточно для многих задач при нескольких подключенных компьютерах. Однако чем больше подключалось компьютеров, тем ниже становилась скорость. Например, если к сети подключено пять компьютеров, то реальная скорость передачи данных будет в пять раз меньше теоретической. Получается, что чем больше компьютеров в сети, тем меньше скорость, что при теоретической скорости передачи данных 860 Кбит/с чрезвычайно мало. Конечно, скорость можно было бы со временем увеличить, однако начали сказываться и другие факторы, самым главным из которых стало использование диапазона 900 МГц операторами мобильной связи. Именно это и привело к тому, что первое оборудование не прижилось среди пользователей. Проанализировав сложившуюся ситуацию, было принято решение использовать диапазон частот 2400–2483,5 МГц, а вскоре – 5,15-5,35 ГГц, 5150–5350 МГц и 5725–5875 МГц, что позволило добиться не только большей пропускной способности, но и большей помехозащищенности. Кроме того, потенциал использования высоких частот намного больше. Метод DSSSСмысл метода расширения спектра методом прямой псевдослучайной последовательности (DSSS) заключается в приведении узкополосного спектра сигнала к его широкополосному представлению, что позволяет увеличить помехоустойчивость передаваемых данных. При использовании метода широкополосной модуляции с прямым расширением спектра диапазон 2400–2483,5 МГц делится на 14 перекрывающихся каналов или три неперекрывающихся канала с промежутком в 25 МГц. Для пересылки данных используется всего один канал, причем для повышения качества передачи и снижения потребляемой при этом энергии[8] (за счет снижения мощности передаваемого сигнала) используется последовательность Баркера, характеризующаяся достаточно большой избыточностью. Избыточность кода позволяет избежать повторной передачи данных, даже если пакет частично поврежден. Метод FHSSПри использовании метода широкополосной модуляции со скачкообразной перестройкой частоты диапазон 2400–2483,5 МГц делится на 79 каналов шириной в 1 МГц. Данные передаются последовательно по разным каналам, создавая определенную схему переключения между ними. Всего существует 22 такие схемы, причем схему переключения должен согласовать и отправитель данных, и их получатель. Схемы переключения разработаны таким образом, что шанс использования одного канала разными отправителями минимален. Переключение между каналами происходит очень часто, что обусловлено малой шириной канала (1 МГц), поэтому метод FHSS в своей работе использует весь доступный диапазон частот, а соответственно и все каналы. Метод OFDMМетод ортогонального частотного мультиплексирования – один из «продвинутых» и скоростных методов передачи данных. В отличие от методов DSSS и FHSS, он осуществляет параллельную передачу данных по нескольким частотам радиодиапазона. При этом информация еще и разбивается на части, что не только позволяет увеличить скорость передачи данных, но и улучшает качество пересылки. Данный метод модуляции сигнала может работать в двух диапазонах: 2,4 ГГц и 5 ГГц. Метод РВССМетод двоичного пакетного сверточного кодирования (Packet Binary Convolutional Coding, РВСС) используется (опционально) при скорости передачи данных 5,5 Мбит/с и 11 Мбит/с. Этот же метод, только слегка модифицированный, используется и при скорости передачи данных 22 Мбит/с. Принцип метода базируется на том, что каждому биту информации, который нужно передать, ставится в соответствие два выходных бита (так называемый дибит), созданных в результате преобразований с помощью логической функции XOR и нескольких запоминающих ячеек.[9] Поэтому этот метод и носит название сверточного кодирования со скоростью 1/2, а сам механизм кодирования называется сверточным кодером.

Использование сверточного кодера позволяет добиться избыточности кода, что, в свою очередь, повышает надежность приема данных. Чтобы отправить готовый дибит, используют фазовую модуляцию сигнала. При этом в зависимости от скорости передачи используют один из методов модуляции: двоичная фазовая модуляция (BPSK, скорость передачи 5,5 Мбит/с) или квадратичная фазовая модуляция (QPSK, скорость передачи 11 Мбит/с). Смысл модуляции в том, чтобы ужать выходной дибит до одного символа, не теряя при этом избыточности кода. В результате скорость поступления данных будет соответствовать скорости их передачи, при этом обладая сформированной избыточностью кода и более высокой помехозащищенностью. Метод РССС также позволяет работать со скоростью передачи данных в 22 Мбит/с и 33 Мбит/с. При этом используется пунктурный кодер и другая фазовая модуляция. Рассмотрим скорость передачи данных 22 Мбит/с, которая вдвое выше скорости 11 Мбит/с. В этом случае сверточный кодер согласно своему алгоритму работы из каждых двух входящих битов будет делать четыре исходящих бита, что приводит к слишком большой избыточности кода, а это не всегда подходит при тех или иных условиях помех. Чтобы уменьшить лишнюю избыточность, используется пунктурный кодер, задача которого – удаление лишнего бита в группе из четырех битов, выходящих из сверточного кодера. Таким образом, получается, что каждым двум входящим битам в соответствие ставится три бита, содержащих достаточную избыточность. Далее они проходят через модернизированную схему фазовой модуляции (восьмипозиционная фазовая модуляция, 8-PSK), которая упаковывает их в один символ, готовый к передаче. Технология кодирования БаркераЧтобы повысить помехоустойчивость передаваемого сигнала, то есть увеличить вероятность безошибочного распознавания сигнала на приемной стороне в условиях шума, можно воспользоваться методом перехода к широкополосному сигналу, добавляя избыточность в исходный сигнал. Для этого в каждый передаваемый информационный бит «встраивают» определенный код, состоящий из последовательности так называемых чипов. Чтобы особо не вникать в математические подробности, можно сказать лишь, что, подобрав специальную комбинацию последовательности чипов и превратив исходящий сигнал практически в нераспознаваемый шум, в дальнейшем при приеме сигнал умножается на специальным образом вычисленную корреляционную функцию (код Баркера). В результате все шумы становятся в 11 раз слабее, при этом остается только полезная часть сигнала – непосредственно данные. Казалось бы, что можно сделать с сигналом, состоящим из сплошного шума? На самом деле, применив код Баркера, можно достичь гарантированного качества доставки данных. Правда, при этом максимальная скорость передачи данных слишком мала, чтобы обеспечить приемлемую скорость работы большой сети. Технология ССКТехнология кодирования с использованием комплементарных кодов (Complementary Code Keying, ССК) применяется для кодирования битов данных с целью их сжатия, что позволяет достичь повышения скорости передачи данных. Изначально данная технология начала использоваться в стандарте IEEE 802.11b, что позволило достичь скорости передачи данных в 5,5 Мбит/с и 11 Мбит/с. При этом с ее помощью удается кодировать несколько битов в один символ. В частности, при скорости передачи данных 5,5 Мбит/с один символ равен 4 битам, а при скорости 11 Мбит/с – 8 битам данных. Данный способ кодирования описывается достаточно сложными системами математических уравнений, в основе которых лежат комплементарные восьмиразрядные комплексные последовательности. Технология CCK-OFDMТехнологию гибридного кодирования CCK-OFDM используют при работе оборудования и с обязательными, и с опциональными скоростями передачи данных. Как уже упоминалось ранее, при передаче сведений используют пакеты данных, имеющих специальную структуру, содержащую как минимум служебный заголовок. При использовании гибридного кодирования CCK-OFDM служебный заголовок пакета строится с помощью ССК-кодирования, а сами данные – с помощью OFDM-кодирования, что позволяет получить запас по скорости с достаточно большим качеством распознавания данных. Технология QAMТехнологию квадратурной амплитудной модуляции (Quadrature Amplitude Modulation, QAM) применяют при высоких скоростях передачи данных (начиная с 24 Мбит/с). Суть ее в том, что повышение скорости происходит за счет изменения фазы сигнала и изменения его амплитуды. При этом используют модуляции 16-QAM и 64-QAM, позволяющие кодировать 4 бита в одном символе при 16 разных состояниях сигнала в первом случае и 6 битов в одном символе при 64 разных состояниях сигнала во втором. Обычно модуляцию 16-QAM используют при скорости передачи данных 24 Мбит/с и 36 Мбит/с, а модуляции 64-QAM – при скоростях 48 Мбит/с и 54 Мбит/с. Технология MIMOДанная технология появилась в результате работы множества специалистов, пытающихся всеми возможными способами добиться высокой скорости передачи данных, сравнимой со скоростями при использовании популярных проводных стандартов. Стартовой площадкой считалась скорость 100 Мбит/с, которая могла составить конкуренцию наиболее популярному стандарту Ethernet 802.3 100Base-TX. Как оказалось, теоретическую скорость передачи данных можно заметно увеличить, если выполнять ряд правил. При этом, согласно некоторым данным, может достигаться скорость передачи данных 600 Мбит/с. Технология MIMO подразумевает использование специального устройства с многоканальной антенной системой, позволяющего принимать и декодировать информацию благодаря наличию нескольких независимых параллельных трактов приемопередачи. При этом существует несколько вариантов модернизации передаваемых пакетов с данными, которые содержат меньше служебной информации и больше полезных данных. Не секрет, что существующие беспроводные стандарты зачастую требуют практически половину трафика сети для передачи сопроводительной служебной информации. Кроме того, существующий диапазон частот разбивается на каналы шириной в 20 Мгц и 40 Мгц для диапазона 2,4 ГГц и 5 ГГц соответственно. А это, в свою очередь, позволяет организовать больше доступных для передачи данных каналов. Протоколы шифрования и аутентификации в сетиПочему безопасность работы в сети играет огромную роль? Ответ на этот вопрос достаточно простой: предприятие, на котором функционирует сеть, может в своей работе использовать разные документы и данные, предназначенные только для своих работников. Кроме того, вряд ли кому-то понравится, если его личные документы сможет смотреть любой другой человек. Поэтому вполне логично, что нужно иметь средства безопасности, которые могут защитить данные в сети и саму сеть от вторжения извне. Беспроводные сети в своей работе используют радиоволны, которые распространяются согласно определенным физическим законам и зависят от специфики передающих антенн в зоне радиуса сети. Контролировать использование радиоволны практически невозможно. Это означает, что любой, у кого есть компьютер или переносной компьютер с радиоадаптером, может подключиться к сети, находясь в радиусе ее действия. Вычислить местоположение такого пользователя практически невозможно, поскольку он может быть как рядом, так и на значительном удалении – достаточно использовать антенну с усилителем. Именно из-за того, что подключиться к беспроводной сети может любой, от ее организации требуется серьезный уровень безопасности, который достигается существующими стандартами. Чтобы обеспечить хотя бы минимальный уровень безопасности в беспроводной сети, требуется наличие следующих механизмов: • механизм аутентификации рабочей станции, с помощью которого можно определить, кто подключается к беспроводной сети и имеет ли он на это право; • механизм защиты информации посредством ее шифрования с помощью специальных алгоритмов. Если один из описанных механизмов не используется, то можно сказать, что сеть абсолютно незащищена, что может иметь свои последствия. Как минимум, злоумышленник будет увеличивать трафик (Интернет, файловые ресурсы), как максимум – сможет навредить смежной сети, если имеется ее подключение к выбранной. Сегодня стандартами предусмотрено несколько механизмов безопасности, позволяющих в той или иной мере защитить беспроводную сеть. Обычно такой механизм содержит в себе и средства аутентификации, и средства шифрования, хотя бывают и исключения. Однако проблема защиты сети была и остается, поскольку каким бы строгим ни был стандарт безопасности, это не означает, что все оборудование его поддерживает. Часто даже получается так, что, например, точка доступа поддерживает последние алгоритмы безопасности, а сетевая карта одного из компьютеров – нет. В результате вся сеть работает со стандартом, поддерживаемым всеми компьютерами сети. Протокол безопасности WEPПротокол безопасности WEP (Wired Equivalent Privacy) – первый протокол безопасности, описанный стандартом IEEE 802.11. Для шифрования данных он использует ключ длиной 40-104 бит. Кроме того, дополнительно применяется шифрование, основанное на алгоритме RC4, которое называется алгоритмом обеспечения целостности данных. Что касается шифрования для обеспечения целостности данных, то шифрованием его можно назвать с натяжкой, так как для этого процесса используется статическая последовательность длиной 32 бита, присоединяющаяся к каждому пакету данных, увеличивая при этом служебную часть, которая и так слишком большая. Отдельно стоит упомянуть о процессе аутентификации, поскольку без него защиту передаваемой информации нельзя считать достаточной. Изначально стандартом IEEE 802.11 описаны два варианта аутентификации: аутентификация для систем с открытым ключом и аутентификация с общим ключом. Аутентификация с открытым ключом. Фактически этот метод аутентификации не предусматривает вообще никаких средств безопасности соединения и передачи данных. Выглядит это следующим образом. Когда двум компьютерам нужно установить связь, отправитель посылает получателю специально сформированный пакет данных, называемый кадром аутентификации. Получатель, получив такой пакет, понимает, что требуется аутентификация с открытыми ключами, и отправляет аналогичный кадр аутентификации. На самом деле эти кадры, естественно, отличаются друг от друга и, по сути, содержат только информацию об отправителе и получателе данных. Аутентификация с общим ключом. Данный уровень аутентификации подразумевает использование общего ключа секретности, которым владеют только отправитель информации и ее получатель. В этом случае процесс выглядит следующим образом. Чтобы начать передачу данных, отправителю необходимо «договориться» с получателем, для чего он отсылает адресату кадр аутентификации, содержащий информацию об отправителе и тип ключа шифрования. Получив кадр аутентификации, получатель в ответ отсылает пробный текст, зашифрованный с помощью указанного типа ключа, в качестве которого используется 128-битный ключ алгоритма шифрования WEP. Получив пробный зашифрованный текст, отправитель пытается его расшифровать с помощью договоренного ключа шифрования. Если результат расшифровки совпадает с текстом (используется контрольная сумма зашифрованного и расшифрованного сообщения), то отправитель посылает получателю сообщение об успехе аутентификации. Только после этого передают данные с использованием указанного ключа шифрования. Вроде бы все выглядит достаточно просто и эффективно. На самом же деле практическое использование метода шифрования WEP показало, что алгоритм шифрования имеет явные прорехи безопасности, которые нельзя скрыть даже с помощью длинного ключа шифрования. Как выяснилось (опять же благодаря сторонним тестировщикам и хакерам), проанализировав достаточно большой объем трафика сети (3–7 млн пакетов), можно вычислить ключ шифрования. Не спасает даже 104-битный ключ шифрования. Конечно, это не означает, что протокол безопасности WEP не годится совсем. Для небольших беспроводных сетей (несколько компьютеров) его защиты вполне достаточно, поскольку трафик такой сети сравнительно невелик и для его анализа и взлома ключа шифрования нужно потратить значительно больше времени. Что же касается больших развернутых беспроводных сетей, то использование протокола WEP небезопасно и крайне не рекомендуется. Также стоит учитывать, что в Интернете можно найти множество специализированных утилит, позволяющих взломать защиту WEP-протокола и создать доступ к беспроводной сети. Именно поэтому для обеспечения нужного уровня безопасности лучше использовать более современные протоколы шифрования, в частности протокол безопасности WPA. Конечно, можно использовать ключи шифрования максимальной длины, но не стоит забывать, что это чревато уменьшением скорости передачи данных за счет увеличения избыточности передаваемых сведений, что уменьшает объем полезной информации. Другим выходом из описанной ситуации можно считать использование направленных антенн передачи сигнала. В некоторых случаях это хороший способ, но в условиях домашних беспроводных сетей он не применим практически. Протокол безопасности WPAПротокол безопасности WPA пришел на смену протоколу безопасности WPE в силу понятных причин, главная из которых – практическая незащищенность WPE, которая сдерживала развитие и распространение беспроводных сетей. Однако с появлением протокола WPA все стало на свои места. WPA (Wi-Fi Protected Access) был стандартизирован в 2003 году и сразу стал востребован. Главным его отличием от протокола WPE можно считать наличие динамической генерации ключей шифрования, что позволило шифровать каждый отправляемый пакет собственным ключом шифрования. Кроме того, каждое сетевое устройство в сети снабжается собственным дополнительным ключом, который опять же меняется через определенный промежуток времени. Аутентификация происходит с применением протокола аутентификации ЕАР (Extensible Authentication Protocol) через службу (сервер) дистанционной аутентификации RADIUS (Remote Authentication Dial-In User Service) или предварительно согласованный общий ключ. При этом аутентификация подразумевает вход пользователя с помощью логина и пароля, которые проверяются на сервере аутентификации RADIUS. Для шифрования данных протокол использует модернизированный алгоритм шифрования RC4, основанный на протоколе краткосрочной целостности ключей TKIP (Temporal Key Integrity Protocol), что позволяет не только повысить уровень защищенности информации, но и сохранить обратную совместимость с WEP. Шифрование базируется на использовании случайного вектора инициализации IV (Initialization Vector) и WEP-ключа, которые складываются и в дальнейшем используются для шифрования пакетов. Результатом такого сложения может быть огромное количество разных ключей, что позволяет добиться практически стопроцентной защиты данных. Также протокол безопасности WPA поддерживает усовершенствованный стандарт шифрования AES (Advanced Encryption Standard), использующий еще более защищенный алгоритм шифрования, который намного эффективнее алгоритма RC4. Однако за это приходится платить повышенным трафиком сети и соответственно уменьшением ее пропускной способности. Сегодня активно используется версия протокола WPA2, которая предоставляет еще больше возможностей в защите среды.